はじめに

ITの勉強において、やっぱり全範囲を網羅的に勉強しようと思ってもなかなか、先輩・上司に追いつき追い抜くことって時間がかかるものです。そのせいでモチベーション下がったり……

だったら、1つのことに1点集中して『これに関しては同レベルor自分の方が上だ!』と思える領域を少しずつ作っていきましょう!それを続けていけば、どんどんどんどん勝てる領域が多くなり、気づいたら自分が行きたい未来に辿りつきます!

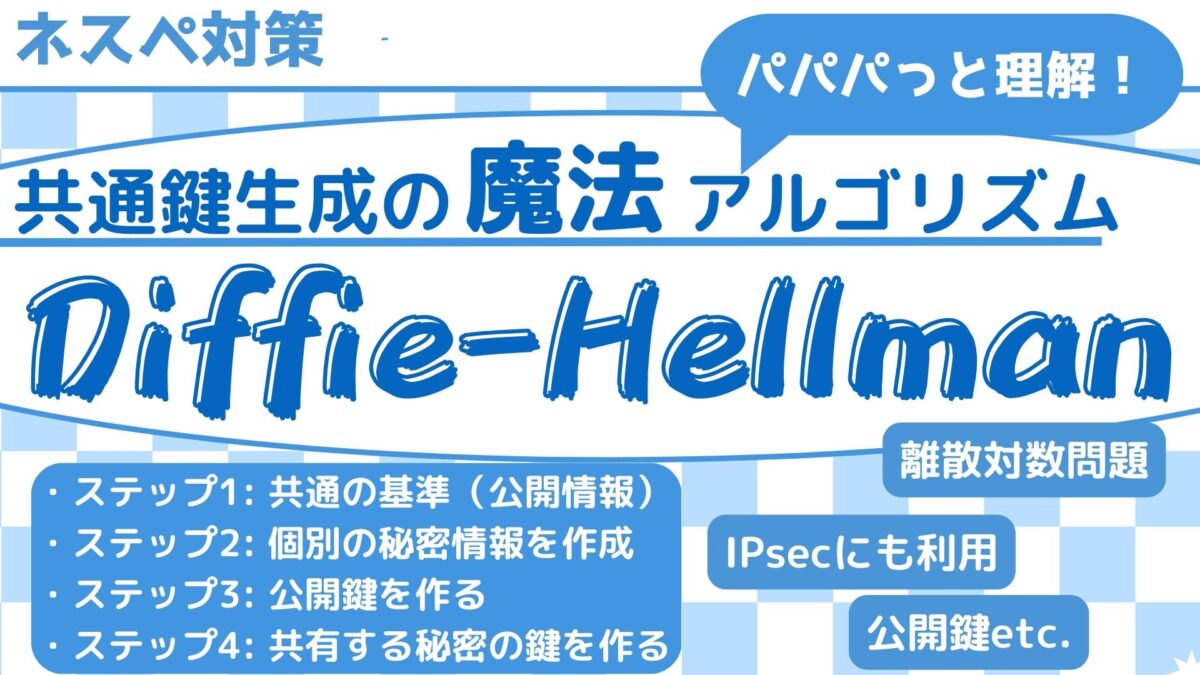

そういえば、ネスペの過去問で「Diffie-Hellman」という単語に出会いました。みんなはこれがなにか説明できる??僕は分かりませんでした。

なので、今日はこれを教えてください!

了解じゃ。結論を先に伝えると、Diffie-Hellmanとは『魔法のようなアルゴリズムによって、 両者の秘密鍵さえバレなければ、 インターネット上で安全に共通鍵を作り出すことができるという優れもの』のことじゃ。

では、解説を見ていきましょう!

基本知識

Diffie-Hellman (DH) は、安全に暗号鍵を交換するためのアルゴリズムです。インターネットなどの通信で、たとえば「AさんとBさん」が秘密のデータをやり取りしたいときに、直接会わずに秘密の鍵を共有することができます。

簡単な流れ:

- AさんとBさんがそれぞれ「秘密の数字(鍵)」を持っているとしましょう。

- AさんとBさんは「公開できる情報」を使って、一緒に「同じ秘密の鍵」を作り出します。

- この「秘密の鍵」を使って、お互いの通信を暗号化して安全にやり取りできます。

つまり、Diffie-Hellmanは、他人に盗まれないように、二人で秘密の鍵を安全に作るための仕組みです。

Diffie-Hellman の仕組みをステップごとに説明

Diffie-Hellman は公開鍵暗号方式の一種で、最終的にAさんとBさんは同じ秘密の鍵を持つことができますが、その鍵が盗まれることはありません。以下はその流れです。

ステップ1: 共通の基準(公開情報)

まず、AさんとBさんは2つの数を共有します。この数はみんなが知っていても大丈夫なもので、たとえば次のようなものです:

- 素数 p: 共通の大きな素数

- 原始元 g: p のもとでの乗算の基本となる数

この p と g は公開されていても問題ありません。

ステップ2: 個別の秘密情報を作成

次に、AさんとBさんはそれぞれ自分だけの秘密の数をランダムに選びます。

- Aさんは秘密の数 a を選ぶ

- Bさんは秘密の数 b を選ぶ

この秘密の数 a と b は、他人に絶対に教えません。

ステップ3: 公開鍵を作る

AさんとBさんは、次に自分の秘密の数を使って公開できる情報を作ります。

- Aさんは公開値\(A\)を計算:\(A = g^a\mod p\)

- Bさんは公開値\(B\)を計算:\(B = g^b\mod p\)

これらの公開値 A と B は、インターネットを通してお互いに送信します。この公開値を誰が見ても問題ありません。

ステップ4: 共有する秘密の鍵を作る

ここが重要な部分です。AさんとBさんは、相手の公開値を使って、共通の秘密鍵を計算します。

- Aさんは Bさんの公開値\(B\)を使って、秘密鍵を計算:\(S_A=B^a\mod p\)

- Bさんは Aさんの公開値\(A\) を使って、秘密鍵を計算:\(S_B=A^b\mod p\)

すると、面白いことが起きます。AさんとBさんが計算した秘密鍵は同じになります:

- \(S_A=S_B=g^{ab}\mod p\)

これで、AさんとBさんは同じ秘密鍵 S を持つことができますが、その鍵は第三者にはわかりません。盗聴者が p、g、\(A\)、\(B\)を知っていても、秘密鍵Sを導き出すことは非常に難しいです。これが「Diffie-Hellman交換」の魔法のようなおもしろい部分です。

Diffie-Hellman の公開される情報と秘密にしておく情報を、わかりやすく表にまとめました。

| 情報の種類 | 公開される情報 | 秘密にしておく情報 |

|---|---|---|

| 共通の基準(公開情報) | 素数 p | なし |

| 原始元 g | ||

| 個別の計算結果 | Aさんの公開値 \(A = g^a\mod p\) | Aさんの秘密値 a |

| – Bさんの公開値 \(B = g^b\mod p\) | Bさんの秘密値 b | |

| 共有する秘密鍵 | なし | AさんとBさんが共有する秘密鍵 \(S=g^{ab}\mod p\) |

安全性の仕組み

Diffie-Hellman の安全性の理由は、「離散対数問題」という数学的な難しさに依存しています。具体的には、公開値\(A = g^a\mod p\) から元の秘密の値 a を求めるのが、今の技術では非常に難しいということです。

鍵の長さ(グループ番号)が大きくなるほど、この計算がさらに難しくなり、暗号の安全性が向上します。たとえば、グループ14では2048ビットの鍵長が使われ、非常に高いセキュリティを実現しています。

鍵が大きすぎると計算に時間がかかり、システムの効率が低下する可能性があります。グループの選択はセキュリティと効率のトレードオフを考慮する必要があり、現在ではグループ14が多くの場面でのデファクトスタンダードとなっています。

p.s.グループ番号の選択肢として、グループ3やグループ4は標準の定義には含まれていないため、使われることはありません。グループ番号はRFC 2409およびRFC 3526に基づいており、それに準拠しています。

なるほど。ポイントは、

・自分の公開鍵が自分の秘密鍵から作られていること

→秘密鍵と公開鍵に数学的結びつきを作る。

・公開鍵から秘密鍵を導くことは現代の技術では不可能に近いこと

→逆算するのは非常に難しい計算手法を使っている。(離散対数問題)

・最終的な共通鍵は自分の秘密鍵と相手の公開鍵で作られ、それが2者間で等しくなるようになっている

→秘密鍵と公開鍵には結びつきを作っているから、それに魔法の様な計算を加えることで等しい結果が得られるようになる。

このような特徴から、もし第三者が公開鍵をコピーしたとしても、秘密鍵が分からないから最終的な共通鍵を作り出すことができない。また、公開鍵から秘密鍵を導出することも不可能に近いため打つ手がないということ。このような解釈でいいですよね?

そういうことじゃ!よくわかったのぅ

まとめ

要するに…

Diffie-Hellmanは、安全に共通鍵を生成するためのアルゴリズムであり、特にIPsecなどのセキュアな通信プロトコルで広く利用されています。このアルゴリズムでは、まず、参加者は公開される素数p と原始元 gを共有します。これらの値は、インターネット上に公開されても問題ありません。

次に、各参加者は独自の秘密鍵を生成し、その秘密鍵を用いて公開鍵を作成します。例えば、Aさんは自分の秘密鍵を用いて公開鍵を計算し、Bさんに送信します。Bさんも同様に自分の秘密鍵を用いて公開鍵を計算し、Aさんに送信します。こうして、お互いに相手の公開鍵と自分の秘密鍵を使って共通の秘密鍵を生成します。このプロセスでは、数学的な性質により、両者が一致した共通鍵を得ることができます。

重要なのは、第三者が公開鍵を知っていても、秘密鍵を持っていない限り、共通鍵を導出することはできないという点です。また、公開鍵から秘密鍵を逆算することは、離散対数問題という計算上非常に難しい問題に基づいており、現代の技術ではほぼ不可能です。このため、Diffie-Hellman方式を用いることで、セキュアに共通鍵を作成できるのです。

おわりに

本日は『Diffie-Hellman』について知見を深まりました!今までは「IKE、SA、鍵交換プロトコル」とかがよく分からなかったけど、今回でしっかり理解できました!

やはり、知識をつけることは大切じゃからのぉ。知識があれば大抵のことはできる。逆に知識がなければ、できるもんもできない。これが世の理じゃよ。

でも、焦らず、1つずつ・1っ歩ずつ進んでいくことが大切じゃ!これからも一緒に頑張っていこう!

今日のSeeYouソングは「MKTO – Thank You」です。では、どうぞ!